DeviceLock(デバイスロック)はユーザに負担をかけず必要なデータだけを守るDLP(Data Loss Prevention)ソリューションです。PCのUSBポート、CD/DVD ドライブ、タブレット端末などの外部デバイス制御に加え、インターネットを介したファイルのコピー / 送信を制御し、個人情報や情報資産などの不正持ち出しや盗難・紛失による情報漏えいを防止します。DeviceLockは国内5,800社、40万台の導入実績を持ち、外部デバイス制御パッケージの分野でシェアNo.1※のツールです。

- ミック経済研究所「情報セキュリティソリューション市場の現状と将来展望2017- 内部漏洩防止型ソリューション編」より

USBデバイスの利便性を生かしたセキュリティ対策の導入・運用

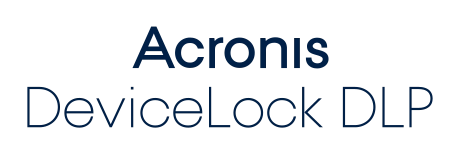

情報漏えいを意識するあまり、USBを利用不可にしている企業もあるといいます。しかし、一律に利用禁止してしまうと、生産性の低下を招いてしまいます。そこでおすすめしたいのが、USBデバイスの利便性を生かしつつ、セキュリティの強化も実現する方法です。 「DeviceLock」では、デバイスの利用に際して、フルアクセス、アクセス権なし、読み取り専用といった細かいセキュリティポリシーを、ユーザー/グループごとや曜日/時間ごとに設定できます。

また、「USBホワイトリスト」機能を使えば、USBメモリーに付与されているベンダーIDやプロダクトID、シリアルNo.をもとに、特定のデバイスにのみアクセス許可も与えられます。 つまり、「情報システム部門が指定したUSBメモリーのみ利用可」といった使い方も可能になるのです。

navigate_next DeviceLock アクセス管理機能

管理サーバー不要で負担のかからない導入・運用

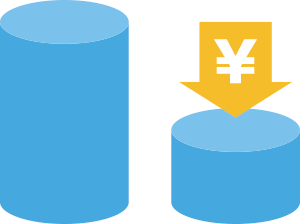

DeviceLockは管理対象のクライアント用エージェント「DeviceLock Service」に対して、ポリシーなどを適応させる際、管理サーバーを用意しなくても、DeviceLockの管理用ツール(無償)があれば、ネットワークに接続されている「DeviceLock Service」の集中管理が可能です。

DeviceLock管理用ツールはシステム管理者などのPCにインストールできますので、別途高額なハードウェア準備など、管理サーバーを構築する必要がありません。低コストで効率的なセキュリティ対策の一元管理を実現できます。

navigate_next 管理サーバーレスでも実現できる集中管理

低コスト、高パフォーマンスのDLPソリューション

DeviceLockはスタンドアロンPCから大規模まで、お客様の環境に合わせた効率的なセキュリティ運用が可能です。また、スマートデバイスの制御を始め、USBポート制御機能の精度・守備範囲能力は高く、そして設定時の運用も柔軟です。ご検討中のお客様はDeviceLockの特長や機能など、是非、詳細をご確認ください。

導入規模や環境に合わせた参考運用方法

小規模

スタンドアロン・ワークグループ環境

中規模

ワークグループ環境

大規模

Active Directory環境

VDI環境で実現するデバイス制御

デバイス制御ソフトウェアDeviceLockは、最新の主要な仮想デスクトップ環境に正式対応していますので、仮想環境、物理環境それぞれのメリットを損なうことなく、情報漏えい対策にも配慮したソリューションのご提供が可能です。

navigate_next詳細はこちら

導入事例

琉球銀行では、情報セキュリティの強化を目的に、行内PCのシンクライアント化を決断。その基盤をCitrix XenAppで構築。これに加えて「DeviceLock」およびログ管理ソフトウェア「MylogStar」を導入。

navigate_next 詳細はこちら

豊島区

教育委員会事務局

豊島区役所の教育委員会では、一般ユーザー権限しか与えられていない職員用パソコンのUSB運用方法について、DeviceLockを導入することでセキュリティと利便性の両立を実現した。

navigate_next 詳細はこちら

パルシステム生活協同組合連合会では、データの保管や取引先とのデータの受け渡しに外部デバイスを利用する機会が多いことから、10年以上前にラネクシーのDLPソリューション「DeviceLock」を導入。

navigate_next 詳細はこちら

SCSKサービスウェアでは、サイバー攻撃の脅威の高まりを受け、顧客の機密情報を扱う企業として、セキュリティ対策の強化を推進。その一環として、「DeviceLock」を採用

navigate_next 詳細はこちら

navigate_next 導入事例一覧はこちら

DeviceLock よくある質問

Q制御できるデバイスの種類は?

QDLPってなんですか?

Q他のデバイス制御製品との違い(特長)ってなんですか?

QUSBデバイス毎(メモリ、スキャナ、生体認証等)に利用制限は設定できますか?

QOneDriveやDropboxなど、クラウドストレージの利用を制限することはできますか?

navigate_next その他のよくある質問(購入前)はこちら

Base 1ライセンス(初年度保守含む)

| 型番 | 製品名 | 単価 | 数量 | 合計金額 |

|---|---|---|---|---|

| DLBALJENS91 | Acronis DeviceLock 9 Base ライセンス 25-49 | ¥7,100 | 25本 | ¥177,500 |

| 合計 | ¥177,500 | |||

- 全ての価格には消費税が含まれておりません。

- 全ての価格表は2024年4月現在のものです。

- 全ての価格は予告無く変更される可能性があります。

- 新規購入は25本からになります。追加購入の場合のみ24本までの数量を購入可能です。

- 新規にて1本から購入希望の場合は同等製品にあたるデバイス制御ソフト「RunDX DeviceControl」をご検討ください。