アクセス制御は、ネットワークやデータへのユーザーアクセスを管理する重要な仕組みです。認証、認可、監査の3つの機能を通じて詳細なアクセス権限を設定し、情報セキュリティを確保します。

適切なアクセス制御によって不正アクセスや情報漏洩を防ぎ、セキュリティ強化と業務効率化を両立させましょう。

本記事ではアクセス制御の基本概念や主要な機能、方式の種類、企業導入時のポイントを詳しく解説します。

目次

アクセス制御とは

アクセス制御とは、ネットワークやデータへのユーザーアクセスを管理する仕組みです。アクセスコントロールと呼ばれることもあり、SNSへのログイン時にIDとパスワードを要求されるように、許可されていない人がネットワークやデータへの権限を持てないよう制限をかけることを指します。これにより、不正アクセスや情報漏洩を防止することが可能です。

アクセス制御は企業においても広く利用されています。例えば以下のようなものが挙げられます。

- 特定業務従事者のみが閲覧可能なマニュアル

- 限定グループ向けビジネスチャットシステム

- 申請は全従業員可能だが、承認は特定管理者のみ可能なシステム(経費精算など)

これらは全てアクセス制御の一形態です。

適切なアクセス制御がない場合、機密情報への不正アクセスや改ざんのリスクが高まるでしょう。反対に、効果的なアクセス制御をしておけば、セキュリティ強化と業務の円滑化に貢献します。

アクセス制御は情報セキュリティの基盤として、個人のプライバシー保護から組織の効率的運営まで幅広い目的で活用されています。個人と企業双方にとって、重要な役割を果たしているのです。

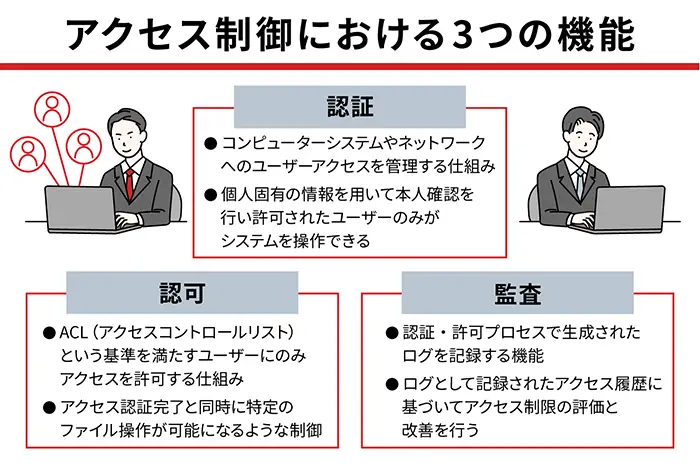

アクセス制御における3つの機能

アクセス制御には「認証」「認可」「監査」の3つの基本機能があります。ここからは、それぞれの機能について詳しく解説します。

認証

認証は、コンピューターシステムやネットワークへのユーザーアクセスを管理する仕組みです。具体的には個人固有の情報を用いて本人確認を行い、許可されたユーザーのみがシステムを操作できるようにします。

認証の身近な例として、多くの人が日常的に利用しているスマートフォンアプリが挙げられるでしょう。多くのアプリでは、初回使用時にIDとパスワードの設定を求められます。

また認証方法は多岐にわたります。具体的には、ID・パスワード、ワンタイムパスワードの他、クライアント認証や生体認証などです。クライアント認証とは電子証明書を用いる方法、生体認証は指紋や網膜などの固有情報を利用する方法であり、セキュリティ面で特に注目されています。

なお生体認証には、身体的変化による認証拒否や機器の誤認識といった課題があります。そのため2024年6月現在は、従来の方法と組み合わせて使用されるケースが多いです。

理想的な認証とは、簡単すぎず複雑すぎない、ユーザーに過度の負担を掛けないようなものといえるでしょう。なぜなら認証が簡単すぎるとセキュリティリスクが高まり、一方で複雑すぎるとシステム利用率が低下する恐れがあるからです。

このような理由から、二要素認証のような安全性と利便性のバランスが取れた方法が好まれています。ただし各認証方法には長所と短所があるため、セキュリティ要件と使いやすさを十分に考慮した上で、用途や条件に合った適切な方法を選択することが重要です。

認可

認可は、事前に設定されたACL(アクセスコントロールリスト)という基準を満たすユーザーにのみアクセスを許可する仕組みです。

ACLには多様な条件の設定が可能です。またこれらの条件はネットワークルーター通過時にコンピューターによって自動的に順次チェックされ、その結果に基づいてユーザーの識別が行われてアクセス許可が決定されます。認可プロセスは二段階で機能します。まずネットワークへのログインを管理し、次に許可されたユーザーの具体的な操作範囲を規定する流れです。

一般的に、認証と許可は同時に行われます。つまりアクセス認証完了と同時に、特定のファイル操作が可能になるような制御が実施されるということです。操作権限に段階を設定すれば、情報流出や改ざんの防止にもつながります。

このように認可はセキュリティと効率的な権限管理を両立させ、さらには内部不正による情報漏洩対策にも貢献します。組織のデータとリソースを適切に保護しながら、同時にユーザーの生産性を維持することが可能になるため、アクセス制御において重要な役割を果たす機能といえるでしょう。

認可

監査は、先述した認証・許可プロセスで生成されたログを記録する機能です。これにより、過去のアクセス制御の妥当性を検証できます。ただし監査の主目的は情報管理であり、不正アクセスの直接的な防止にはならない点は理解しておきましょう。

監査機能では、ログとして記録されたアクセス履歴に基づいてアクセス制限の評価と改善を行います。このプロセスにより、過去の不正アクセスや不適切な利用を特定・管理し、さらには認証・認可設定が適切かどうかを判断します。その結果に基づいて条件を調整すれば、アクセス制御の精度を向上させるのに役立つはずです。

また適切な監査機能が構築されていれば、不正ログインが疑われる際に迅速な対応が可能です。ログから不正アクセスを行ったユーザーを特定し、どのような種類の攻撃が行われたのか、システムがどの程度の被害を受けたのかを知ることができるため、適切な対応策を講じられます。

その他、監査機能で生成したログは、事後対策を立案する上でも非常に重要な情報源です。ログを分析することでシステムの脆弱性や攻撃の傾向を把握し、再発防止策を検討できます。

まとめると、監査機能によるアクセス制御はコンピューターシステムのセキュリティ強化と不正アクセス時の被害軽減に大きく貢献する上、長期的なセキュリティの改善にも役立つ機能といえます。

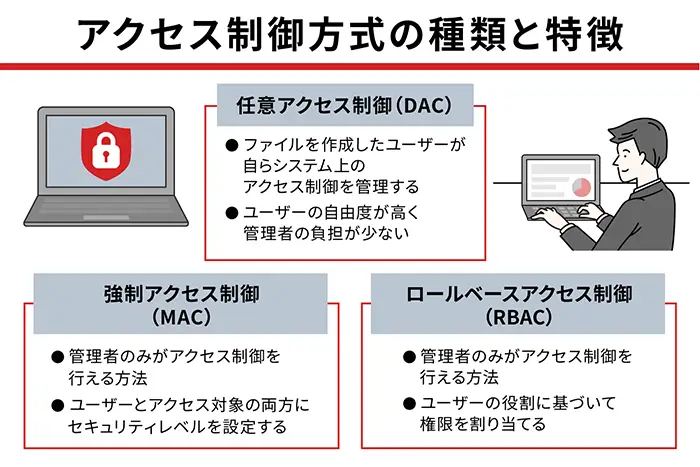

アクセス制御方式の種類と特徴

アクセス制御方式の種類は以下のとおりです。

- 任意アクセス制御(DAC)

- 強制アクセス制御(MAC)

- ロールベースアクセス制御(RBAC)

それぞれの特徴について解説します。

任意アクセス制御(DAC)

企業における一般的なアクセス制御モデルは任意アクセス制御(DAC)というものです。任意アクセス制御では、ファイルを作成したユーザーが読み取り、書き込み、実行の権限を持ち、ユーザーが自らシステム上のアクセス制御を管理します。

例えばWindowsの場合、ユーザーは自分が作成したファイルに対し、チームメンバーの閲覧許可や特定の部下以外のアクセス制限などの権限を設定できます。システム所有者やグループ、全ユーザーといった属性に対する権限設定も可能です。

任意アクセス制御の利点は、ユーザーの自由度が高く、管理者の負担が少ない点にあります。ユーザーが自身で柔軟にファイルの権限変更を行えるため、都度申請をするような手間が掛からず、生産性低下のリスクを回避可能です。

一方で、任意アクセス制御はセキュリティ効果が限定的なところが欠点といえるでしょう。これは全ユーザーにファイル管理権限を付与することで、ルールの統一が困難になることが理由です。極端な例を挙げれば、悪意のあるプログラムの作成・実行も、理論上は可能となります 。

そのため高度なセキュリティを要する際は、任意アクセス制御が適さないことがあります。重要情報を扱うのであれば、他のアクセス制限方法との併用を検討すべきでしょう。

任意アクセス制御は広く利用される便利な方法ですが、「各ユーザーを信頼し情報管理権限を委ねる」という前提があることを認識し、適切な運用を行う必要があります。

強制アクセス制御(MAC)

強制アクセス制御(MAC)は、セキュリティを強化したアクセス制御方式です。この方式では管理者のみがアクセス制御を行うことができ、システム所有者を含む他のユーザーは権限の変更を加えることができません。

強制アクセス制御の特徴は、ユーザー(サブジェクト)とアクセス対象(オブジェクト)の両方にセキュリティレベルを設定し、その差異に基づいてアクセス制限を実施することです。強、中、弱といった権限レベルを一元的に適用します。具体的には以下のような設定が考えられます。

- 読み取り専用

- 読み取り・書き込み可能

- 書き込み専用(ログファイルなどに使用)

強制アクセス制御はあらかじめ定義されたアクセス以外を全て拒否する方式のため、高度なセキュリティを提供してくれます。しかしMACにもデメリットはあります。それは、権限変更が管理者に限定されるため柔軟性に欠け、細かな権限調整が難しいという点です。一般的なオフィス環境での使用には適さないケースもあるでしょう。

MACは高度なセキュリティが求められる環境で多く採用されていますが、その特性を十分に理解した上で、適切な場面にて使用することが重要です。

ロールベースアクセス制御(RBAC)

ロールベースアクセス制御(RBAC)は、前述した任意アクセス制御と強制アクセス制御の特徴を併せ持つ中間的なアクセス管理方式です。この方式では、ユーザーの役割に基づいて権限を割り当てることで、セキュリティを維持しつつ柔軟なアクセス管理を実現できるでしょう。

強制アクセス制御と同様に、ロールベースアクセス制御ではユーザーとアクセス対象を区別してアクセスを制御します。しかし、ユーザーの役割に応じて権限を付与する点が異なります。例えば部署や職位に基づいたアクセス制限が可能です。

ロールベースアクセス制御は、複数部署にまたがる業務において特に効果を発揮します。各役割に適切な権限を付与することで、業務効率を向上させながら、最小限の権限付与によってセキュリティを強化することが可能です。例えば「特定のシステム部門に配属された一般社員に、その部門に関連する追加権限のみを付与する」といった運用も実現します。

強制アクセス制御の利点は、高度なセキュリティを維持しながら、役割に応じて柔軟に権限を追加できる点にあり、アクセス管理の運用が容易になることといえるでしょう。一方で権限付与者の判断ミスにより、不適切な権限付与が生じる可能性があるという課題も存在します。

ロールベースアクセス制御に似た方法として挙げられるのが、属性ベースアクセス制御(ABAC)です。ロールベースアクセス制御がユーザーの役割に応じてアクセス権限を管理するのに対して、属性ベースアクセス制御ではユーザーの属性に応じてアクセス権限を管理します。属性ベースアクセス制御における属性とは、IPアドレスやアクセスする時間、部門などです。例えばアクセスできるIPアドレスを限定すれば、オフィス以外からのアクセスを遮断できます。これにより、従業員による情報の不正利用などのリスクを抑えられます。

アクセス制御の必要性

アクセス制御にはさまざまな機能や種類があることは紹介しましたが、そもそもなぜアクセス制御が必要なのでしょうか。以下では特に大きな3つの必要性を解説します。

サイバー攻撃(不正アクセス・不正操作)を防ぐため

企業や組織のセキュリティ体制において、アクセス制御は不可欠な要素です。なぜなら、これを欠くとサイバー攻撃(不正アクセス・不正操作)への効果的な防御が困難になるからです。

何の対策もないままサイバー攻撃を受けてしまうと、組織の貴重な情報資産が危険にさらされる可能性があります。新製品の情報や経営戦略といった機密情報が流出する懸念はもちろん、顧客データが流出した場合、の悪用による二次被害が発生することも考えられます。その場合、社会的な組織の信頼性を著しく損なってしまうでしょう。

適切なアクセス制御を実施すれば、必要な人物が必要なときにのみアクセスできるようになるため、悪意ある第三者を排除できます。組織の情報セキュリティを保護し、予期せぬセキュリティインシデントを防止することが可能です。また、アクセスログの監査機能によって問題発生時の原因究明も容易になります。

アクセスログに含まれるのはユーザーの識別情報やアクセス時間など、セキュリティ管理に不可欠な情報です。そのためアクセスログを分析することで、サイバー攻撃の早期検知と被害範囲の正確な評価、被害の最小化につながります。

ゼロトラストに基づくセキュリティ基盤を構築するため

ゼロトラストに基づくセキュリティは、「何も信頼しない」という原則に基づいたアプローチです。このアプローチでは従来の「組織内部は安全」という想定を覆し、ユーザーの身元が確認されるまでは、誰も信用されません。

ゼロトラストに基づくセキュリティを構築している場合、内部ネットワークからのアクセスも潜在的な脅威として扱います。たとえ従業員が既に社内ネットワークに接続していても、リソースにアクセスする際は認証が要求されます。これにより、外部からの堅牢なセキュリティを築けるのはもちろん、内部不正による情報漏洩への対策も可能となるでしょう。

ゼロトラストに基づくセキュリティ環境では、多層的なアクセス制御を実施します。具体的にはデバイスの許可・拒否、特定ネットワークからのアクセス制限、認証情報の検証などを重ねることで、外部からの攻撃を防ぎます。

例えば一般的なオンラインバンキングは、ログインしただけでは限られた操作しかできず、重要な取引には追加の認証を求める仕組みです。

このような仕組みを企業や組織に導入することで、不正アクセスや操作が発生しても被害を最小限に抑える環境を構築できるのです。

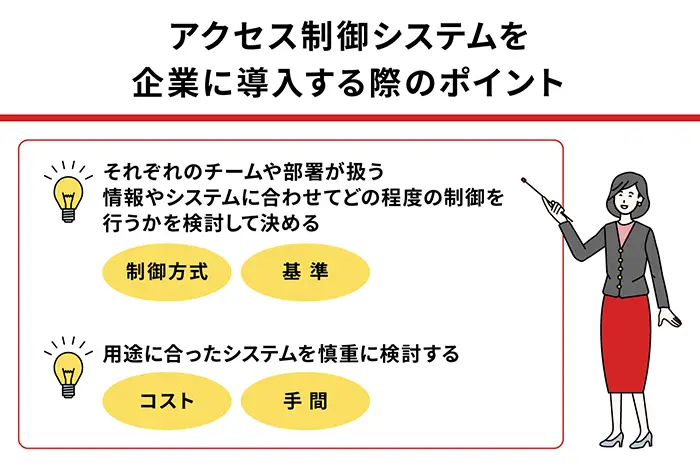

アクセス制御システムを企業に導入する際のポイント

組織や企業のアクセス制御では、それぞれのチームや部署ごとに、扱う情報やシステムに合わせてどの程度の制御を行うかを決める必要があります。まずはどの制御方式を利用するのか、そして、どのような基準によって権限を付与するのかを検討することが大切です。

同じ企業であっても、一律に同じアクセス制御システムを導入する必要はありません。例えば一般的な事務作業を行う部署に強制アクセス制御方式のアクセス制御を導入してしまうと、業務効率の低下につながる可能性が高くなってしまいます。

管理する対象の範囲が広ければ、それだけコストや手間も発生してしまうため、用途に合ったシステムを慎重に検討する必要があるでしょう。

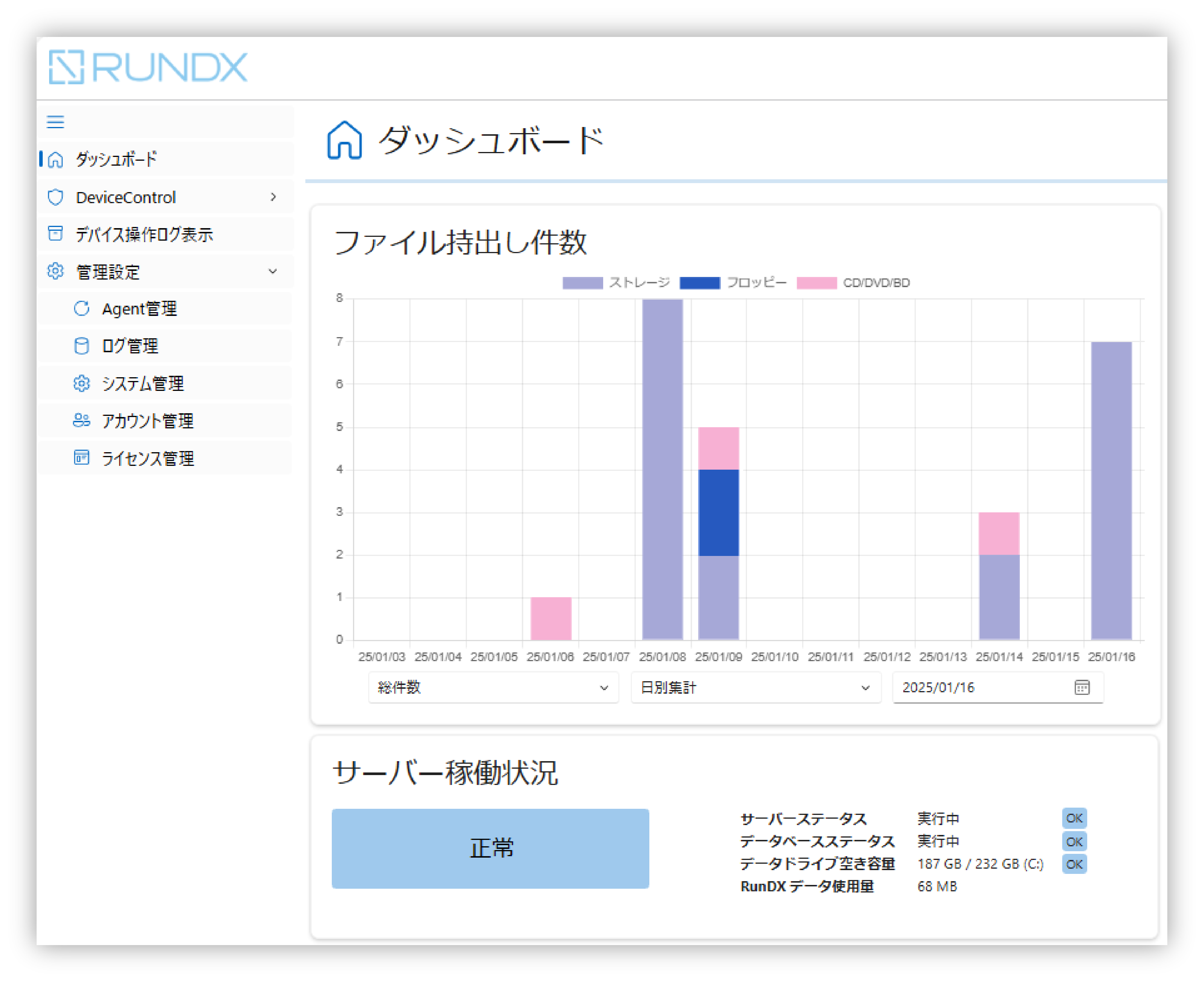

アクセス制御にはRunDX(ランディーエックス)がおすすめ

企業の重要な情報を不正な操作やサイバー攻撃から守るには、適切なアクセス制御を導入することが大切です。

アクセス制御は「認証」「認可」「監査」という3つの基本機能から構成されています。また、アクセス制御方式の種類は、任意アクセス制御(DAC)と強制アクセス制御(MAC)、ロールベースアクセス制御(RBAC)の3つです。いずれの方式のアクセス制御であっても適切に導入することでサイバー攻撃による不正アクセスや不正操作の検知、ゼロトラストに基づくセキュリティ基盤の構築につながります。自社の用途に合うシステムを慎重に検討し、アクセス制御を実現しましょう。

RunDX(ランディーエックス)は、できるだけシンプルに重要データの持ち出しを防ぐデバイス制御DLPソリューションです。また、管理サーバー不要で、負担の掛からない導入や運用も可能です。

無料トライアルのご提供も行っておりますので、ぜひこの機会にRunDX(ランディーエックス)の導入をご検討ください。

RunDX について詳しくはこちら

RunDX 無料トライアルはこちら

お問い合わせはこちら

目次

▼ この記事を書いた人

株式会社ラネクシー RunDX 担当者

20年近くにわたりデバイス制御と向き合い、活用方法を模索し続けているRunDXの製品担当。

新たな活用方法はないかどうか最新のトレンドにアンテナを張り、皆さまに役立つ情報をお届けします!