皆さんこんにちは。ラネクシー社員Kです。

DeviceLockの「シャドウイング」はログの一種ですが、単純に「何をどうしたか」をリストとして記録するだけでなく、その「何」とはいったい何?というところまで踏み込んで、ファイルなどの情報の書き出し履歴をより厳密に管理する仕組みです。

今回は、マニア受けする(?)、この「シャドウイング」についてお話しします。

1. DeviceLockの2つのログ

DeviceLockのクライアント(制御されるコンピューター)で生成するログには、2種類あります。

- 監査ログ

- シャドウイングログ

監査ログについては既にこのコラムに登場しています。 ⇒ 【 第7回 アクセスの記録を監査ログに残す 】

ある意味「普通のログ」ともいえる監査ログには、主にデバイスにアクセスした記録が残っています。

「【XXX.TXT】というファイルがリムーバブルドライブ(USBメモリーなど)に書き出された」とか、「【YYY.DOC」というファイルがCDドライブから読み出された」などといったアクセス履歴が、「リスト」として参照できます。

さて、今回のテーマの「シャドウイング」ログですが。

シャドウイングログは、たとえばデバイスに書き出されたデータ(ファイルなど)をDeviceLockがバックグラウンドで複製して、決められた場所に別途保存しておくものです。つまり、書き出されたデータと同じもの(実体)が、ログとして保存されるのです。

コンピューターの使用者さんがデバイスに書き出したデータの実体を残すことで、ファイル名だけでなく、「そのデータにどのような内容が記録されていたか」ということをシステム管理者さんが残された実データ(シャドウイングログ)を参照して把握することができるということになります。

「実体ログ」としてのシャドウイングログは、「起こってしまった事件の被害状況の調査」だけでなく、組織のメンバーに周知することで「意図的な情報持ち出しの抑止」といった心理的抑制効果も狙えるのではないかと思います。

では、次の章で、ラネクシー社員Kの創作による、シャドウイングログの活用事例を見てみましょう。

2. 外部記憶媒体のシャドウイング

楽しい「シャドウイング小劇場」のはじまりです。登場する人物や発生する事件は、全て架空のものですので、ラネクシー従業員の皆さん、ご安心ください。

<シャドウイング小劇場 第1話>

機密情報が保存されたUSBメモリーを落としちゃったけど、大丈夫?

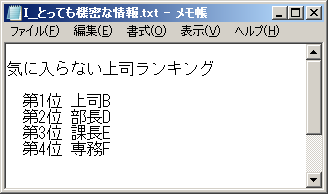

ある会社に勤務するユーザーAさんが、会社のコンピューターから、会社支給のUSBメモリーに「 とっても機密な情報.txt 」という名前のファイルを書き出しました。

数日後、ユーザーAさんが外出の際、持ち出していたこのUSBメモリーを紛失したことに気付き、上司Bさんに報告しました。

もちろん、上司Bさんはカンカンに怒りましたが、ふと、このUSBメモリーにはどんなファイルが保存されていたのか気になりました。

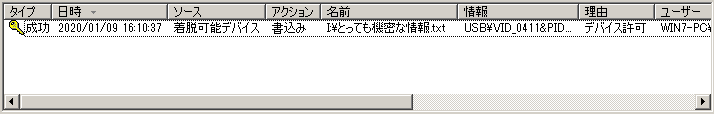

ユーザーAさんに聞いても本当のことは言わないだろうと踏んだ上司Bさんは、ユーザーAさんのコンピューターに残っているDeviceLockの監査ログを見て、紛失当日のUSBメモリー(着脱可能デバイス)への書き出し履歴を確認し、「 とっても機密な情報.txt 」というファイルが書き出されていることがわかりました。

上司Bさんは「とっても機密」という部分に過剰に反応し、ユーザーAさんを会議室に監禁の上さんざん説教し、始末書の提出を命じましたが、それはともかく、この「 とっても機密な情報.txt 」には、どんな情報が保存されていたのでしょうか。

ユーザーAさんのコンピューターからは既にファイルは削除されていましたし、ユーザーAさんはファイルの内容については頑なに口をつぐんでいます。「黙秘権」を行使しているわけです。

どうしても気になる上司Bさんは、システム管理者Cさんに相談しました。

するとシステム管理者Cさんは、「DeviceLockで【シャドウイングログ】がとれているはずだから確認してみては?」と教えてくれました。

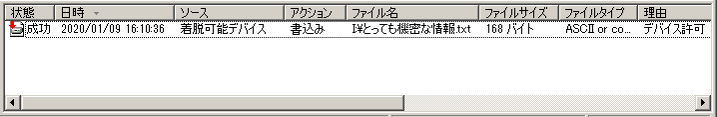

上司Bさんは、聞きなれない「シャドウイングログ」が何だかわかりませんでしたが、DeviceLockの管理ツールに「シャドウログビューアー」というのがあることを教えてもらい、見てみると、監査ログと同じようなものが表示されています。

これでは監査ログと同じではないか? と思いながらも何気なくこの行をダブルクリックしてみると、勝手にメモ帳が起動してファイルが開き、ファイルの内容が表示されました。

上司Bさんは、USBメモリーに書き出して既にPCから削除されているファイルがこうして再現できることには全く関心を示さず、「気に入らない上司」の第1位にランキングされたことに腹を立て、ユーザーAさんにますます辛くあたるのでした。

おしまい。

本当は上司Bさんには、ユーザーAさんがUSBメモリーにファイルを書き出した際に、そのファイルがコッソリ複製されていた、ということに驚いてほしかったのですが。

シャドウイングは、デバイスに書き出したファイルやデータを複製し、実体をログとしてコンピューターに残して、あとから現物を確認できるようにするものです。

3. プリンターのシャドウイング

では、データをプリンターに印字する場合はどうでしょう。

ワープロや表計算など、既存ファイルや新規で文書やシートを開いて編集し、印刷だけしてファイルに書き出さないことも可能ですよね。デバイスにファイルを書き出さなければ、シャドウイングもしないのでは?

シャドウイングログがとれなければ、「紙」により、証拠を残さずデータの持ち出しができてしまいますが、これを防ぐことはできるのでしょうか。

そこで・・・

<シャドウイング小劇場 第2話>

USBメモリーに書き込みできないなら、印刷して持ち出しちゃえ!

ユーザーAさんは、先日のUSBメモリー紛失事件により社内での信用を失い、無期限でUSBメモリーの使用が禁止されました。

DeviceLockのアクセス制御機能により、USBメモリー(着脱可能デバイス)への書き出しが禁止されたのです。

しかし、懲りないユーザーAさんは、なんとか社内の機密データを持ち出そうと、無い知恵を絞って妙案を思いつきました。

「USBメモリーに書き込みできないなら、印刷して持ち出しちゃえ!」

そうです。紙によりデータを持ち出そうと考えたのです。

ユーザーAさんは、業務管理のシステムから得意先担当者のデータを印刷して、良からぬことに利用しようとしているようです。

悪質になってきましたね。

さてある日、残業で遅くなったユーザーAさんは、他の社員がいないのをいいことに、計画を実行に移しました。

得意先担当者のデータをプリンターに印刷したのです。

ユーザーAさんは、得意気に、印刷した大量のデータ(紙)を持ち帰りました。

さて、あの一件以来ユーザーAさんに敵意を持っている上司Bさんは、毎朝DeviceLockの管理ツールでユーザーAさんの監査ログ、シャドウイングログをチェックしています。

果たして、上司Bさんは、ユーザーAさんの悪事を発見することができるのでしょうか。

ドキドキ・・・。

・・・ここでCMといきたいところですが、スポンサーのご厚意により、番組を継続します。

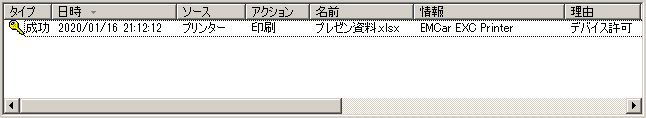

さて翌朝、上司BさんがいつものようにDeviceLockの管理ツールでユーザーAさんの監査ログをチェックしていると、夜遅くの不自然な時刻にプリンターが使用されていることに気が付きました。

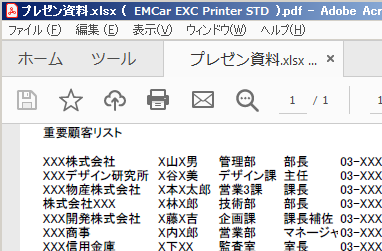

印刷されたファイル名は「プレゼン資料.xlsx」。問題はなさそうですが・・。

しかしよく見ると、プレゼン資料にパワーポイントでなくエクセルか?なんか怪しい。

もしかしてファイル名偽装なのか?

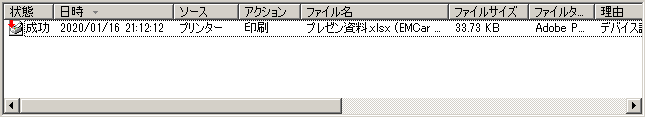

そこで上司Bさんは、シャドウイングログをチェックしました。

印刷のシャドウイングログがとれています。

これをダブルクリックすると・・

やはりです。

重要顧客リストを持ち出していました。

上司BさんはすぐさまユーザーAさんを呼びつけ、シャドウイングログの内容を見せて「これはどういうことだ」と詰問しました。

ユーザーAさんは観念した様子でうなだれ、自分の悪だくみを白状しました。

ユーザーAさんがその後どうなったのか、気になるところですが、ともかく、めでたし、めでたし。

印刷のシャドウイングログは、印刷時にPDF(Portable Document Format)ファイルに変換されてコンピューターに保存されます。

ファイル名を偽装しても実際に印刷した内容が残るので、紙媒体による不正な持ち出しについても実データの確認ができるのです。

なお、例えば「メモ帳」を起動して新規に打ち込んだ文章をファイル保存する前に印刷すると、ファイル名は「無題」としてログ生成されます。ファイル名はアプリケーションによって異なるようです。

4. シャドウイングログの保存先

このように、シャドウイングは、デバイスに書き出したり印刷したりしたファイルやデータを複製し、実体をコンピューターに保存します。

保存先のフォルダーはローカルドライブだけです。既定では Windowsがインストールされているフォルダーの中の「SHADOW」フォルダーで、多くの場合「C:\Windows\SHADOW」です。

保存先フォルダーは変更できますが、ネットワークドライブやリムーバブルデバイスは保存先に指定できません。

そしてこの SHADOW フォルダーにはセキュリティがかけられており、開いて中を見ることはできません。

ですからシャドウイングログとそれに紐付いた実体ファイルを参照したり削除したりするときは、必ずDeviceLockの管理ツール(DeviceLock管理コンソール)の「シャドウログビューアー」内で行なってください。

なお、このコラムにはまだ登場していませんが、オプションの管理ツール「DeviceLock Enterprise Server」を導入すると、各コンピューターの監査ログやシャドウイングログを、一か所に集めてまとめて管理する事ができるようになります。

この話はいずれ、機会があれば。

ではまた。

- « 前の記事へ

- でばいすろっくコラムTOP

- 次の記事へ »

投稿日:2020年07月29日

でばいすろっくコラム 記事一覧

- 第20回 DeviceLockマスターへの道

- 第19回 DeviceLockのピリ辛機能

- 第18回 不思議な差の世界

- 第17回 テレワークとDeviceLock

- 第16回 マイナンバーを検出する

- 第15回 DeviceLockの集中管理

- 第14回 レガシーデバイスとDeviceLock

- 第13回 DeviceLockの管理のしくみ

- 第12回 一時的ホワイトリストによるUSBデバイスの一時許可

- 第11回 「コンテンツ認識ルール」って、なに?

- 第10回 「DeviceLock Lite」とは?

- 第9回 「シャドウイング」ログって、なに?

- 第8回 USBデバイスの識別IDとは?

- 第7回 アクセスの記録を監査ログに残す

- 第6回 DeviceLockのライセンス

- 第5回 光学ドライブのアクセス制御

- 第4回 トライアルのススメ

- 第3回「USBを止める」って、どういうこと?

- 第2回 DeviceLockのしくみ

- 第1回 パソコンとデバイス

- でばいすろっくコラムとは?

国内5800社、40万台の導⼊実績のデバイス制御ソフト︕

内部からの情報漏えいを防ぐDLPソリューション" DeviceLock ( デバイスロック)"

DeviceLock(デバイスロック)はユーザーに負担を強いずに必要なデータだけを守るDLP(Data Loss Prevention)ソリューションです。PCのUSBポート、CD/DVDドライブ、タブレット端末などの外部デバイス制御に加え、インターネットを介したファイルのコピー、送信を制御し、個人情報や情報資産などの不正持ち出しや盗難・紛失による情報漏えいを防止します。

DeviceLockは国内5800社、40万台の導入実績を持ち、外部デバイス制御パッケージの分野でシェアNo.1※のツールです。

- ミック経済研究所「サイバーセキュリティソリューション市場の現状と将来展望2019 データ保護編」より